什么是eBPF

eBPF(extended Berkeley Packet Filter)是一种强大且灵活的内核技术,最初用于过滤网络数据包,但如今已经扩展到可以在内核中运行用户定义的代码,允许对操作系统的内核进行安全且高效的扩展和定制。eBPF 可以用来监控和跟踪系统性能、进行网络流量分析、安全性增强以及其他内核级别的功能。

eBPF 的关键特性:

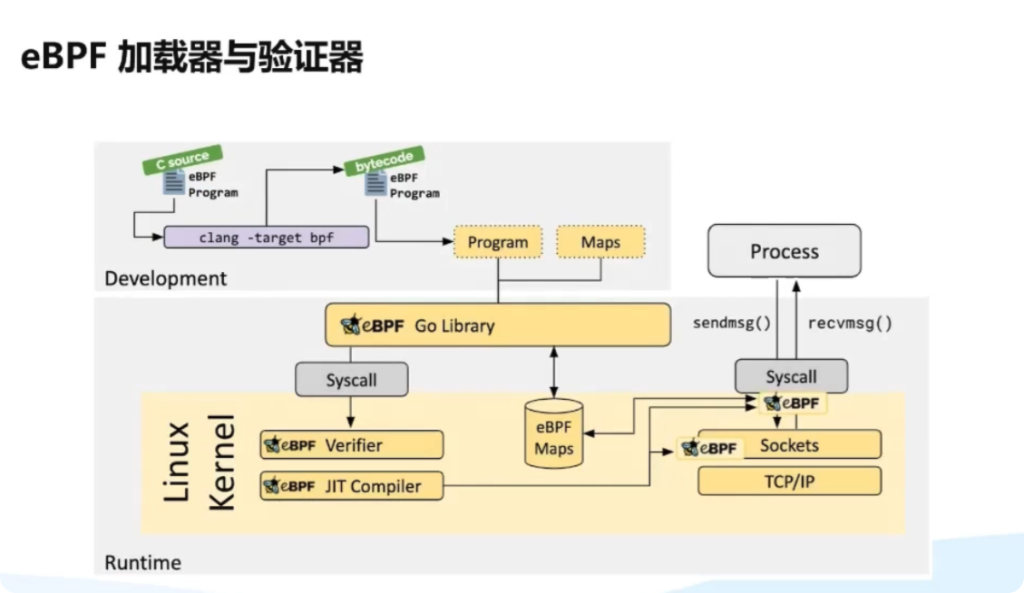

- 安全性:eBPF 程序在加载到内核之前会被验证,确保不会影响系统稳定性或安全性。eBPF 验证器会检查代码,防止可能的无限循环或非法访问。

- 性能:eBPF 程序在内核中执行,避免了用户态和内核态之间的频繁切换,提高了执行效率。

- 灵活性:支持多种类型的程序,包括跟踪系统调用、监控网络流量、收集性能数据等。

- 易用性:eBPF 程序可以用高级语言(如 C 或 LLVM IR)编写,然后编译并加载到内核中。也有一些框架(如 bcc 和 libbpf)简化了 eBPF 程序的开发和部署。

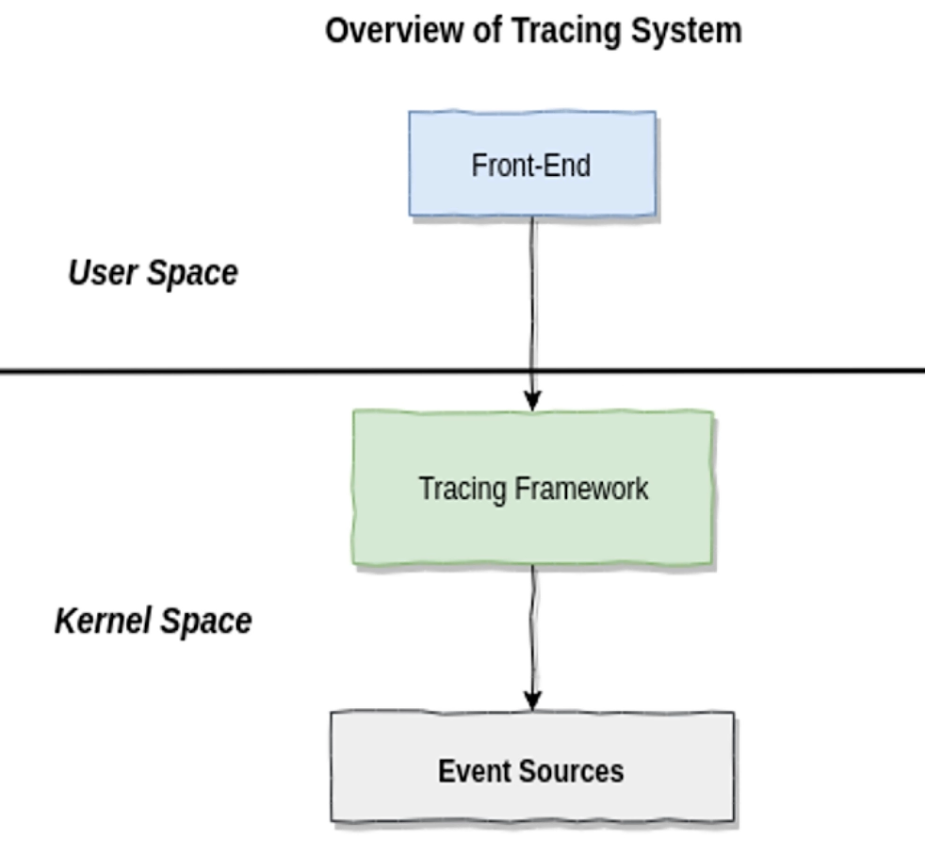

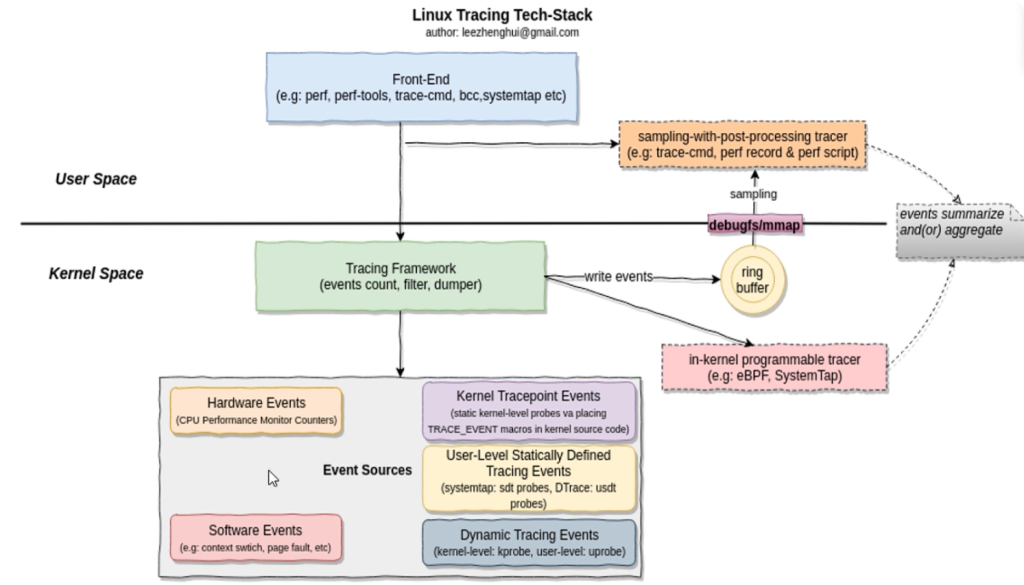

内核调试,linux追踪技术三大件

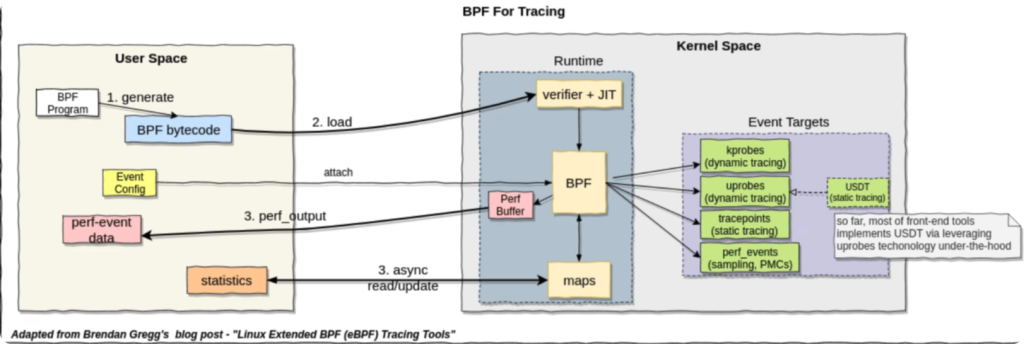

eBPF加载器和验证器

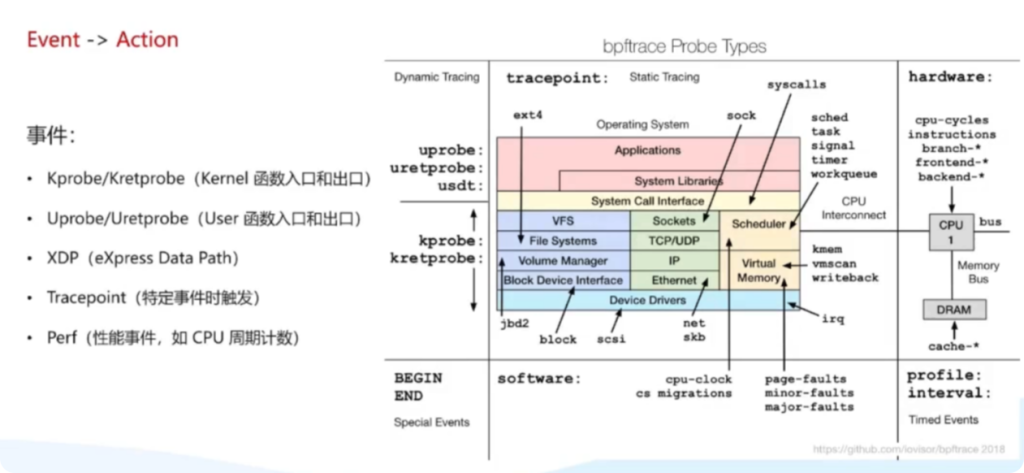

eBPF事件驱动

为何使用 eBPF:

1. 高性能

eBPF 程序在内核中执行,避免了用户态和内核态之间的频繁切换,这种方式大大提高了执行效率。与传统的方法相比,eBPF 程序的开销极低,适合高频率的实时监控和数据收集。

2. 安全性

在将 eBPF 程序加载到内核之前,eBPF 验证器会对其进行严格检查,确保代码不会影响系统稳定性或安全性。这种机制防止了潜在的恶意代码或错误代码对系统的破坏。

3. 灵活性和可扩展性

eBPF 可以在不修改内核源码的情况下实现复杂的功能扩展。通过编写 eBPF 程序,用户可以定制和增强操作系统的各种功能,如网络监控、安全性增强、系统性能分析等。

4. 实时性

eBPF 程序可以实时捕获和分析系统状态,帮助用户快速定位和解决问题。由于 eBPF 程序在内核中运行,能够提供比用户态程序更及时和精确的监控数据。

5. 统一的编程接口

eBPF 提供了一套统一的编程接口,开发者可以使用 C 语言或类似的高级语言编写 eBPF 程序。现有的工具和框架(如 bcc 和 libbpf)进一步简化了 eBPF 程序的开发和部署过程。

6. 广泛的应用场景

eBPF 可用于多种场景,包括但不限于:

- 网络监控和性能分析:通过跟踪和分析网络流量,识别网络瓶颈和异常流量。

- 安全性增强:实现实时防火墙规则,检测和阻止潜在的攻击。

- 系统性能调优:收集详细的性能数据,帮助优化系统资源使用和提升性能。

- 故障排除:在系统出现问题时,实时捕获和分析系统状态,快速定位故障原因。

7. 社区支持和生态系统

eBPF 受到广泛的社区支持和活跃的开发者生态系统,提供了丰富的工具、库和文档,帮助开发者快速上手和解决问题。

如何使用

eBPF 的基本使用过程包括编写 eBPF 程序、编译和加载到内核中,以及使用工具进行监控和分析。以下是一个基本的使用流程和示例,展示如何利用 eBPF 进行网络数据包的监控。

1. 安装必要的工具

首先,安装 bcc(BPF Compiler Collection)工具包,这是一个编写、编译和加载 eBPF 程序的工具集。

在基于 Debian 的系统上,可以使用以下命令安装:

sudo apt-get update

sudo apt-get install bpfcc-tools linux-headers-$(uname -r)在基于 Red Hat 的系统上,可以使用以下命令安装:

sudo yum install epel-release

sudo yum install bcc bcc-tools kernel-devel-$(uname -r)2. 编写 eBPF 程序

下面是一个简单的 eBPF 程序,用于捕获 TCP 连接的建立并输出相关信息。

#include <uapi/linux/ptrace.h>

#include <net/sock.h>

#include <bcc/proto.h>

BPF_HASH(connects, u64, u64);

int trace_connect_entry(struct pt_regs *ctx, struct sock *sk) {

u64 pid = bpf_get_current_pid_tgid();

u64 zero = 0, *val;

val = connects.lookup_or_init(&pid, &zero);

(*val)++;

connects.update(&pid, val);

return 0;

}保存为 tcp_connect.c。

3. 编译和加载 eBPF 程序

使用 bcc 的 Python 接口编译和加载 eBPF 程序。创建一个 Python 脚本 tcp_connect.py:

from bcc import BPF

# Load eBPF program

b = BPF(src_file="tcp_connect.c")

# Attach eBPF program to the kernel function tcp_v4_connect

b.attach_kprobe(event="tcp_v4_connect", fn_name="trace_connect_entry")

# Print the output

print("Tracing TCP connections... Hit Ctrl-C to end.")

while True:

try:

b.trace_print()

except KeyboardInterrupt:

break4. 运行 eBPF 程序

执行 Python 脚本,开始捕获和输出 TCP 连接的建立信息。

sudo python tcp_connect.py5. 解释输出结果

运行脚本后,每当有新的 TCP 连接建立时,程序会捕获相关信息并输出。这是一个简单的示例,用于展示如何编写和运行 eBPF 程序来监控系统行为。

扩展阅读和工具

- bcc:提供了大量的示例和工具,可以用来学习和使用 eBPF,例如

xdp,tcpdrop,execsnoop等。 - bpftrace:适用于快速编写和执行临时跟踪脚本,语法类似于 awk,适合用于性能分析和故障排除。

一个简单的 bpftrace 示例,用于监控所有进程启动:

sudo bpftrace -e 'tracepoint:sched:sched_process_exec { printf("%s started\n", comm); }'总结

使用 eBPF 的基本步骤包括:

- 安装必要的工具,如 bcc 或 bpftrace。

- 编写 eBPF 程序,定义要监控和捕获的事件。

- 使用 bcc 或其他工具编译和加载 eBPF 程序到内核中。

- 运行程序,捕获和分析输出数据。

通过这些步骤,可以利用 eBPF 强大的监控和分析能力,深入了解系统行为和性能。

实际案例

以下是一些实际应用 eBPF 的案例,展示了 eBPF 在不同领域中的强大功能和灵活性:

1. Netflix:视频流媒体性能监控

背景:Netflix 需要确保其视频流媒体服务在全球范围内的高质量传输。

应用:Netflix 使用 eBPF 来实时监控其服务器的网络性能和资源使用情况。他们编写了 eBPF 程序来捕获和分析网络包,以识别可能的瓶颈和延迟源头,并优化网络传输路径,从而提高视频流的质量和稳定性。

2. Facebook:数据中心网络监控

背景:Facebook 需要在其庞大的数据中心网络中进行高效的流量监控和性能分析。

应用:Facebook 使用 eBPF 编写了自定义监控工具,以实时捕获和分析网络流量。他们利用 eBPF 监控数据包的流动情况,识别流量异常和网络瓶颈,并进行流量整形和优化,确保数据中心网络的高效运行。

3. Cloudflare:网络安全和流量管理

背景:Cloudflare 需要保护其全球网络免受 DDoS 攻击,并优化流量处理。

应用:Cloudflare 使用 eBPF 实现了实时的网络防火墙和流量分析工具。他们编写 eBPF 程序来检测和阻止恶意流量,实时响应 DDoS 攻击,并优化合法流量的处理,从而提高网络安全性和性能。

4. LinkedIn:系统性能分析

背景:LinkedIn 需要对其服务器集群进行深入的性能分析,以优化资源使用和响应时间。

应用:LinkedIn 使用 eBPF 编写了自定义的性能监控工具,以捕获和分析系统调用、网络流量和资源使用情况。他们利用 eBPF 收集的详细性能数据,识别和解决性能瓶颈,提高了服务器集群的整体效率。

5. Sysdig:容器监控和安全

背景:Sysdig 提供容器监控和安全解决方案,需要对容器化环境进行全面监控。

应用:Sysdig 使用 eBPF 捕获和分析容器内的系统调用、网络流量和文件操作。他们利用 eBPF 提供的详细数据,实现了对容器的实时监控和安全审计,帮助用户识别和解决潜在的性能和安全问题。

6. Pinterest:微服务性能优化

背景:Pinterest 需要优化其微服务架构的性能,以确保高并发请求的高效处理。

应用:Pinterest 使用 eBPF 监控微服务的系统调用和网络请求,分析微服务之间的通信延迟和资源使用情况。他们利用这些数据进行性能优化,确保各个微服务高效协同工作,提高了整体系统的响应速度和稳定性。

具体应用工具示例

- bcc 工具集:bcc 提供的工具编写和运行自定义的 eBPF 程序,进行实时监控和分析。

- bpftrace:适用于临时编写和执行跟踪脚本,使用 bpftrace 对其服务器进行深入的性能分析。

- Cilium:使用 Cilium(一个基于 eBPF 的开源项目)来实现高级网络安全和流量管理功能。

代码示例:网络数据包监控

以下是一个使用 bcc 和 eBPF 监控网络数据包的简单示例代码:

from bcc import BPF

# Define eBPF program

bpf_program = """

int packet_monitor(struct __sk_buff *skb) {

bpf_trace_printk("Packet captured\\n");

return 0;

}

"""

# Load eBPF program

b = BPF(text=bpf_program)

# Attach eBPF program to network interface

b.attach_kprobe(event="dev_queue_xmit", fn_name="packet_monitor")

# Print captured packets

print("Starting to monitor packets. Press Ctrl-C to exit.")

while True:

try:

(task, pid, cpu, flags, ts, msg) = b.trace_fields()

print("%s" % msg)

except KeyboardInterrupt:

break运行上述代码后,每当网络接口捕获到一个数据包时,都会输出一条消息。这是一个简单的示例,展示了如何使用 eBPF 实现网络数据包监控。

这些实际应用案例展示了 eBPF 的广泛适用性和强大功能,通过 eBPF,可以实现高效、灵活和安全的系统监控和优化,从而提升系统整体性能和可靠性。